No veais el espectaculo que tube que montar en la habitación para poder hacer las practicas en condiciones.

Todo lo e copiado literalmente del PDF que le hice al profesor

Seguridad wireless - Como "petar" una red WEP y WPA con Wifiway

Tras una tarde "blindando" cables UTP con papel de platina:

Me dispuse a hacer el trabajo de Miguel para subir mas la nota, la verdad es que tuve que montar un espectaculo ¿eh Miguel? así que no te puedes quejar, observa:

Mi Alienware era el "atacante" mientras que los otros 2 portátiles hacían de clientes, mis modems-routers están detrás de ellos, también puedes ver mi PC de sobremesa y mi servidor IBM :B, bueno pasamos a las capturas de la practica y a la explicación:

Tras configurar el modem-router principal con una cutre contraseña y un cutre estándar como es WEP 128 bits y la contraseña 12345678912345678912345678 procedo a conectar los 2 portátiles, el netbook de mi madre y el portátil de mi padre.

Tras esto arranco mi Alienware con mi Pen preparado con Wifiway 3.4 y espero a que termine de arrancar (obviamente :B) tras esto pasamos a estar en el escritorio de Wifiway que es este:

Tras esto pulsamos en el menú "inicio" (la K de abajo ya que estamos en un entorno KDE) y dentro de buscamos airoscript en la barra de búsqueda, tras esto lo ejecutamos (hacemos esto para poder pasar primero la interfaz wlan0 a mon0)

Elegimos controladores:

Tras hacer esto pasa a modo monitor, por lo que podemos cerrarlo o hacerlo desde aquí, yo en esta practica lo he hecho con la interfaz gráfica (por velocidad y, por que no decirlo, vagancia :B)

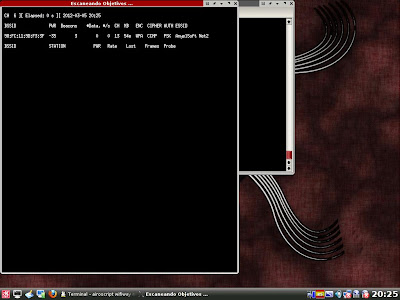

Seleccionamos objetivo y empezamos a capturar hasta llegar mínimo a los 50.000 IVS:

Tras esto pulsamos en Crack! y nos da la clave, no siempre la da en ASCII.

Bueno tras a ver "petado brutalmente" una WEP pasamos a petar una WPA-Personal:

Tras configurar el router de nuevo con una cutre contraseña WPA-Personal del tipo se adivina facil xD

(ALEJANDRIA) y a ver preparado diccionario y tal comenzamos el ataque, primero necesitamos el "apretón de manos" entre el router y alguno de los portátiles, en este caso seleccione el HP (si el router y el PC se hacen muy colegas cada vez que se conectan xD)

Primero escaneamos las redes, para este caso lo mejor es pulsar 4 para que filtre por WPA:

Luego nos pregunta si queremos un canal especifico o los va mirando todos, en mi caso estaba en el canal

13, aunque mi router es configurable para que utilice el doble de frecuencia por lo que ademas de el 13 llega hasta el 15 siendo mas fiable:

Seleccionamos cliente para "robarle" el "apretón de manos" (handshake):

Tras esto seleccionamos en el menú "ataque", tras esto el atacante (mi muy valorado Alienware) pasa a

intentar desautentificar a el otro equipo para obligarlo a conectarse de nuevo y "robarle" el handshake, e

de decir que lo tuve que hacer mas de 30 veces y no hubo resultado, así que tire por la vía "cómoda" y

desconecte y reconecte a mano el portatil victima (mi router tiene muchísimas medidas de seguridad

contra las falsas desautentificaciones, etc... es un Linksys WAG320N es normal ¿no? jaja) prosigamos:

Desautentificaciones "forzadas":

Handshake obtenido :3

Tras esto pasamos a la parte donde sacamos la contraseña, como es mas habitual utilizaremos un ataque por diccionario, para este caso yo me e descargado un "cutreccionario" de unos 200 MB o así el cual he modificado un poco, bueno en la ventana seleccionamos el diccionario y el "handshake" que tenemos capturado:

Ejecutamos, se pone a comprobar clave por clave y aquí lo tenemos, la a sacado en nada como se puede observar, es normal, son 8 Hilos a 2,9 GHz nada mas que para eso (y con un IPC enorme es Sandy Bridge):

Bueno esto seria una practica "sencilla" también hay otros "problemas" que te pueden ocasionar como ocultar el SSID, filtrar por mac, etc... pero todo esto se puede saltar, incluso se puede "petar" una WPA2 pero tiene que ser con un diccionario y tener la suerte de que la clave usada este en este, actualmente con montar una clave muy larga, sin sentido y que contenga caracteres especiales, este montada sobre Wireless N o Wireless ac y use CCMP es prácticamente imposible reventarla si no es con fuerza bruta y con una buena granjita de servidores.

Bueno Miguel no te puedes quejar, te lo e dejado "niquelao" :3

Trabajo realizado por: Ángel Moreno Cubero 2º TSMR

Enlace a PDF: http://sdrv.ms/x6QrkH

¡Salu2!

Un trabajo muy completo y detallado, me gusta tio

ResponderEliminarMuchas gracias tio, el tuyo tambien estaba bastante bien :3

EliminarEn esta versión (no se si en las anteriores también) puedes utilizar la GPU para romper la clave, con una normalita creo que estaba en torno a las 45000 palabras/segundo, según vi en un video ;).

ResponderEliminarTaluegoooop :P

Lo se, pero los drivers de los que dispone wifiway no soporta aun mi Nvidia 555m

Eliminar